Raspberry Pi

Gracias a la centralización de aplicaciones o escritorios virtuales de los escritorios, podremos optar por disponer de thin clients en la parte de usuario, equipos ligeros que a parte de ahorrarnos en coste de hardware, licencias, o mantenimiento, tiene las siguientes ventajas:

- No se necesitan licencias de sistema operativo ni licencias de aplicaciones locales (ofimática…), ni renovaciones anuales de ningún software. Si bien es cierto que disponemos thin client con SO Microsoft Windows, siendo algunas veces más amigable para el usuario final.

- No hay que renovar nunca más nuestros equipos en nuestra organización, ya que en estos equipos no se ejecuta nada, se ejecuta en nuestro datacenter. En caso de rotura de un equipo con un fallo de hardware, con un reemplazo inmediato de cualquier terminal que tengamos guardado bastará, ya que el usuario al autenticarse con sus credenciales accederá a sus datos y aplicaciones tal y como las tenía la última vez.

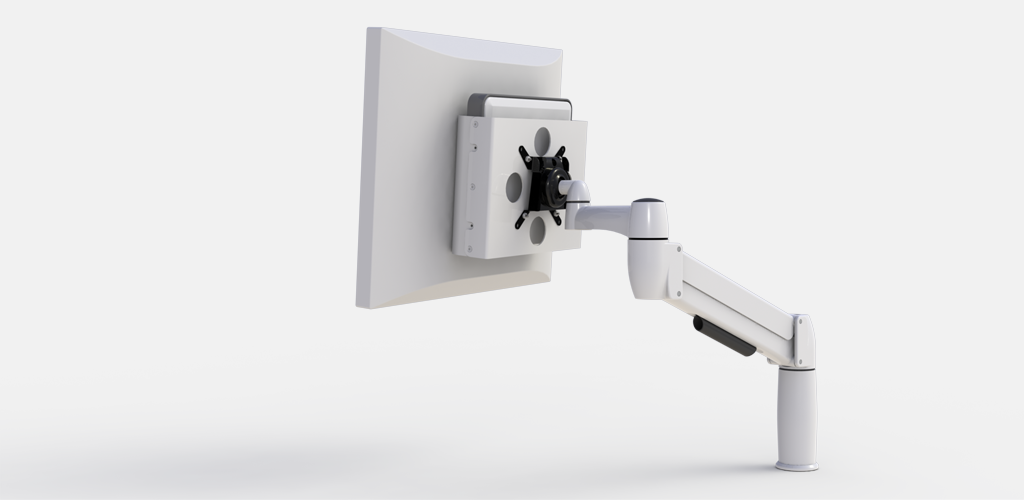

- Estos terminales arrancan en 30 segundos, comparando con los 5 minutos de media de un PC. El consumo eléctrico es similar al de un cargador de móvil y por tanto se diferencia de los 500W de media de un PC, pueden ir integrados en el mismo monitor evitanto por lo tanto cualquier cableado.

- Si se prefiere no usar un thin client comercial (HP, Dell, Fujitsu, NComputing…), siempre recomendamos reconvertir los equipos actuales en equipos thin client, mediante una distribución de linux totalmente personalizada con la imagen corporativa de la empresa, daremos acceso de igual forma a nuestros usuarios a sus datos y aplicaciones. Podemos utilizar cualquier PC obsoleto, no hace falta ni que dispongan de disco duro, CD-ROM, únicamente con 100 MHz de CPU y 16 MB RAM sería suficiente!

- No necesitamos sistemas de antivirus, no hace falta! Ya que al ser imágenes idénticas, cada ver que el thin client arranca, se reinicializa y arranca igual que la anterior vez, sin temporales, cachés, modificaciones que haya podido realizar el usuario…

La información está centralizada, por lo tanto reducimos nuestro perímetro de seguridad al datacenter. Evitaremos además fugas de información permitiendo o no que los usuarios utilicen cualquier dispositivo extraible.